TYPO3

Populäre Content Management Systeme vs. Sicherheit (WordPress, TYPO3, …)

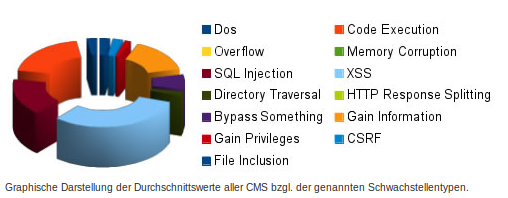

Die untersuchten Content Management Systeme sind: Drupal, Joomla!, Plone, TYPO3 und WordPress. Die Ergebnisse sind in den verschiedenen Angriffsmethoden unterteilt wie z. B. SQL Injection oder XSS (Cross-Site-Scripting).

Allgemein geht aus der Studie hervor, dass die Anwendungen recht sicher und die Update-Prozesse der Hersteller gut sind. Die Autoren empfehlen schließlich die Standardkonfiguration der eingesezten CMS anzupassen (z. B. Admin-Login ändern) und automatisiert Updates einzuspielen.

TYPO3 Versionen 4.5.10 und 4.6.3 released

Die Updates enthalten ausschließlich Bugfixes.

Kritische Lücke in TYPO3

Betroffene Versionen: 4.5.0 bis 4.5.8, 4.6.0 und 4.6.1 (+ Dev. Releases der 4.7 Branch).

Voraussetzung:

1) register_globals, allow_url_include und allow_url_fopen müssen aktiviert sein

2) Die Suhosin PHP extension ist aktiviert und URL-Schemen in der Konfigurationsvariable suhosin.executor.include.whitelist gesetzt wurden

Lösungsvorschläge:

- Update auf die TYPO3 Version 4.5.9 oder 4.6.2

- Mindestens eine PHP Variable auf „off“ setzen: register_globals, allow_url_include and allow_url_fopen

- Patch runterladen und installieren (Informationen)

Patch runterladen - mod_security Regel setzen: SecRule ARGS:BACK_PATH „^(https?|ftp)“ „deny“

https://typo3.org/teams/security/security-bulletins/typo3-core/typo3-core-sa-2011-004/